Entra ID(旧:AzureAD)側の設定方法はEntra ID(Azure AD)の設定をご覧ください。

Concrete CMS(アドオン)側の設定

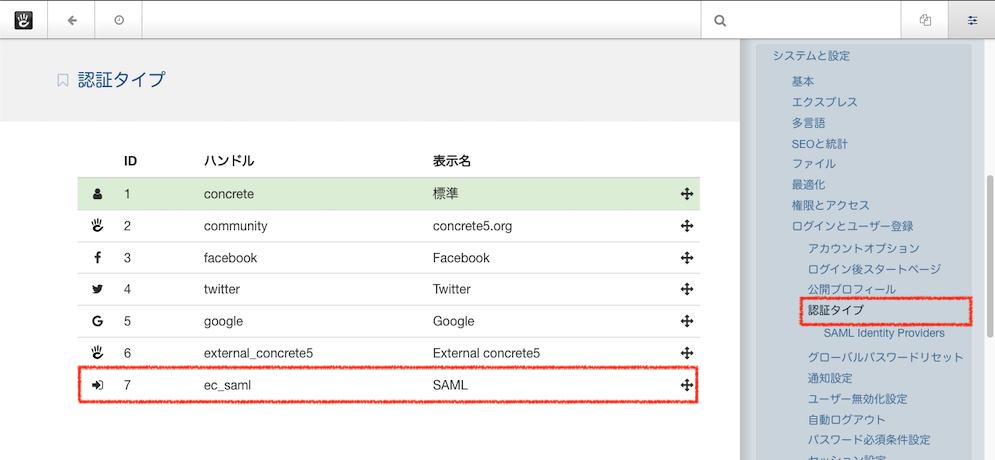

アドオンをインストールすると、管理画面 > システムと設定 > ログインとユーザー登録 > 認証タイプ ページの認証タイプ一覧に、ec_samlが追加されます。

設定のため、ec_samlをクリックします。

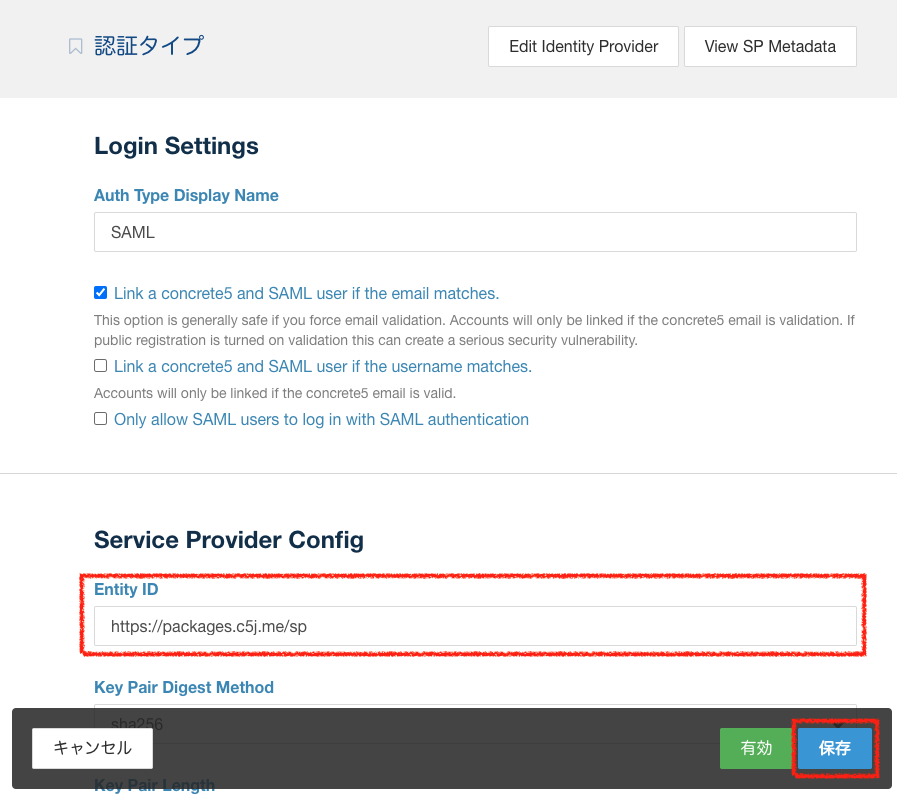

Service Provider Configの設定を変更します。

主な変更点は「Entity ID」です。これは、このサイトとAzure ADをつなげるためのIDです。デフォルトではこのままでも問題ありませんが、他にもSSOやADを利用しているサイトがあれば、ユニークキーになるように設定してください。

※ このIDはAD側のシングルサインオンの設定でも使用していますので、控えておいてください。

設定完了後は、ページ下の [保存] ボタンをクリックします。

この時点ではまだSAML認証は有効になっていません。

Concrete CMS にフェデレーション メタデータ XMLファイルをアップロード

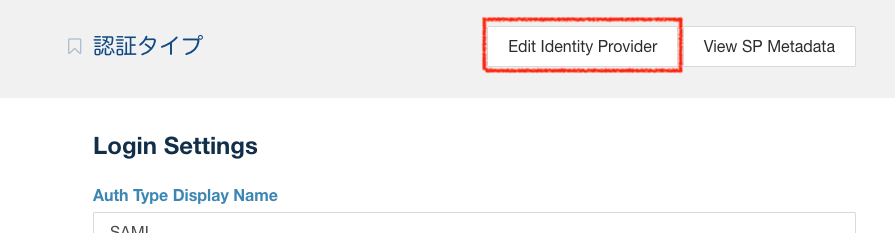

Concrete CMS 側の設定に戻ります。

取得したXMLファイルをアドオンにアップロードします。

管理画面 > システムと設定 > ログインとユーザー登録 > 認証タイプ ページの ec_saml をクリックします。

ページ上にある [Edit Identity Provider] をクリックします。

Metadata Uploadのところで、XMLファイルをアップロードします。

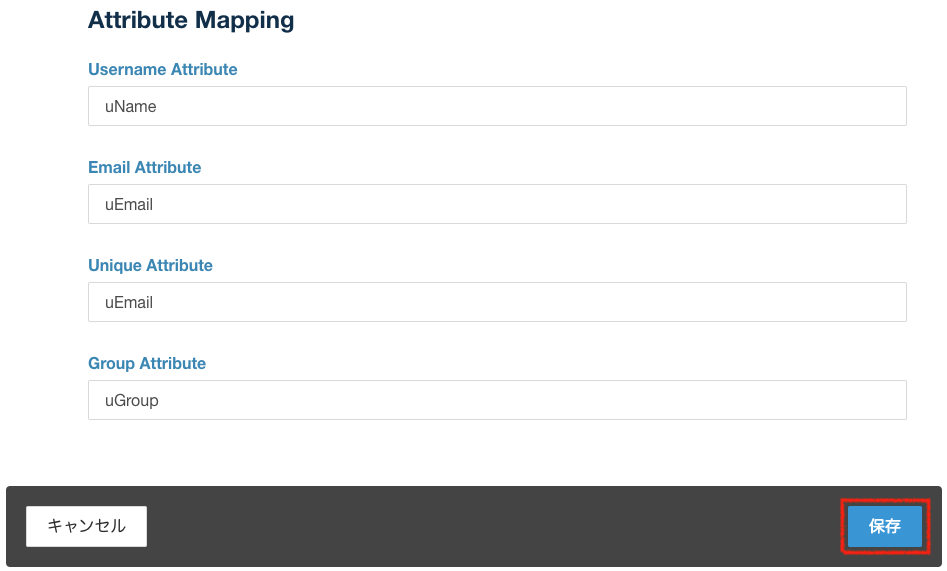

Concrete CMS と属性のマッピング

続けて、ページをスクロールして属性のマッピングを行います。

| Username Attribute | AD側で設定したユーザーIDのクレーム名を設定します。 |

|---|---|

| Email Attribute | AD側で設定したメールアドレスのクレーム名を設定します。 |

| Unique Attribute | ユニークにするクレーム名を設定します。ここではメールアドレスの属性を指定します。 |

| Group Attribute | AD側で設定したグループ名のクレーム名を設定します。 |

XMLファイルのアップロード含め、設定が完了したらページ下の [新規] をクリックします。

認証を有効化する

管理画面 > システムと設定 > ログインとユーザー登録 > 認証タイプ ページの ec_saml をクリックします。

ページ下にある [有効] ボタンをクリックします。

取り込んだXMLファイルの確認方法

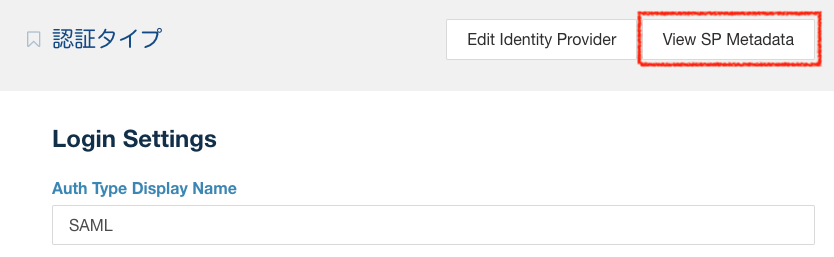

Concrete CMS にアップロードしたXMLファイルは、SAMLの認証タイプ編集ページの上にある [View SP Metadata] をクリックすると閲覧できます。

何かエラーがあったときは、ここをクリックして出力されているXMLの設定が正しいか確認してください。

グループのマッピングが必要なときは

グループマッピングが必要な場合は、Identity Provider 編集ページ上の [Group Mapping] ボタンをクリックします。

このページでグループ属性値を Concrete CMS グループにマッピングします。